実家のじじばばは二人ともWindows10ユーザーだ。

オレはメインはMacで、自宅にXPマシンはあるが、自宅でのメインも会社もMac。

だからWindows10のユーザーインターフェイスについて聞かれても何も答えられない。答えたくないのではなく、マジわからない。

「エッジ」といわれても、それって新幹線においてある雑誌だろ、的な。

多分、ではあるが、母はWindwos7的なユーザーインターフェイスを使っていたが、Windows10のインターフェイスから戻れなくなってしまったらしい。

祝日の23日に朝から電話がかかって来ていたが、マジでわからない。

何に困っているかの説明ができない。すまんが、Windowsはわからないので、と伝えて自力での復旧を願ったわけだが、事態はあらぬ方向へ。

母はとにかく、ググらない。検索しない。電話する。

マイクロソフト、ケーズデンキ(PCを購入)、J-COM、とにかく電話する。

各社のサポートの方々には、本当に申し訳ない気持ちでいっぱいだ。

だいたい、何に困っていて、何を答えて欲しいのかの説明ができていないはずだ。

そして、今、目の前で起きていることも説明できないはずだ。

今回、彼女はマイクロソフトのサポートに電話をしたようだ。0120-54-2244自動音声で番号を押していくタイプのサポートなのだが、待ち時間の間にどうやら「wuinfo@microsoft.com」というメールアドレスを案内されるようだ。

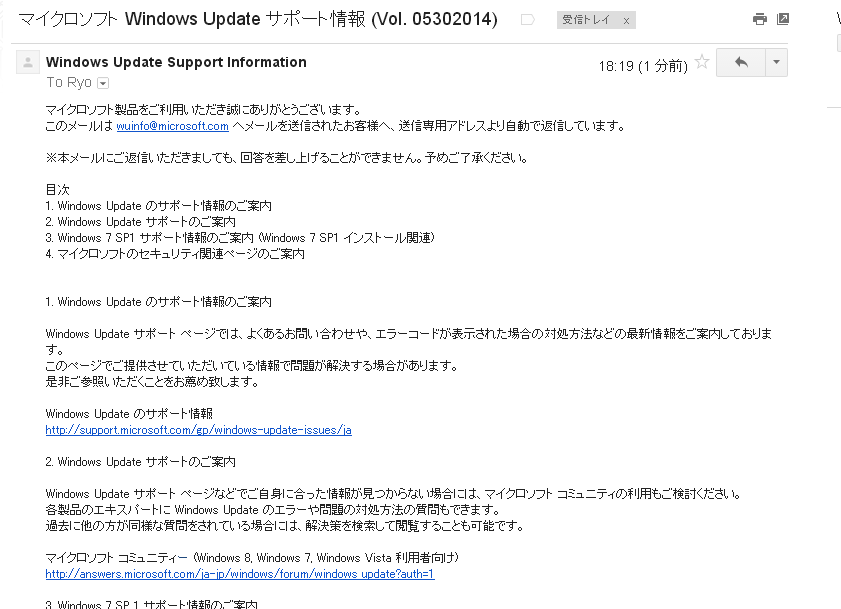

このメールアドレスは、空メールを送るとこんなガイダンスを返信してくれるアドレスだ。

これは、別に問題ない。サポートに関する一般的な情報が書いてある。

ただ、「wuinfo@microsoft.com」という文字列でGoogle検索すると、こんな検索結果だ。

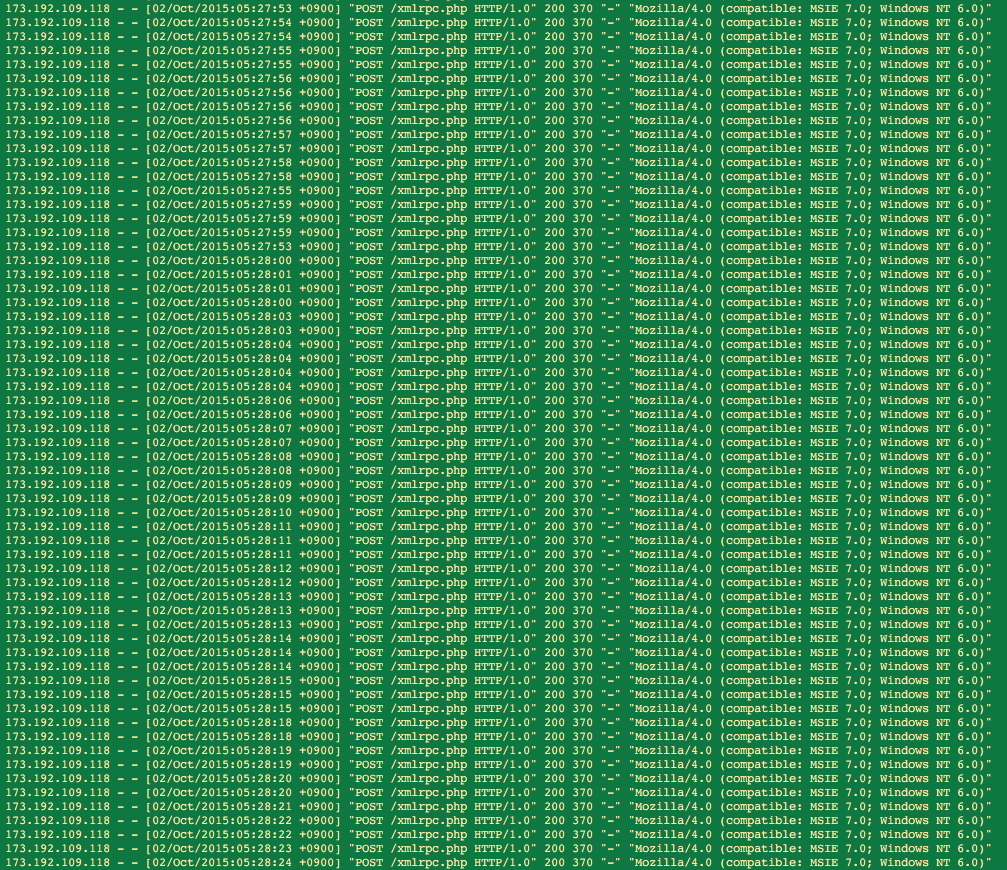

「マイクロソフトのサポート」という名前で検索結果の先頭に出てくるのは問題のjustanswer.jpだ。SEOに成功しているだけで、お見事だなあ、と思うが、年寄りは何の疑問もなく、正式なサポートだと思ってリンクをクリックする。

これは、マイクロソフトと縁も縁もない、有料○○袋サイトだ。

検索結果の先頭に来るからといって、公式であることは保証されない。

マイクロソフトの中の人も「それはGoogleさんの問題でしょ」と。

だからって、「@」(アットマーク)が入ってればメールアドレスって思うでしょ?フツー!

年寄りはURLとメールアドレスの区別が付かない。

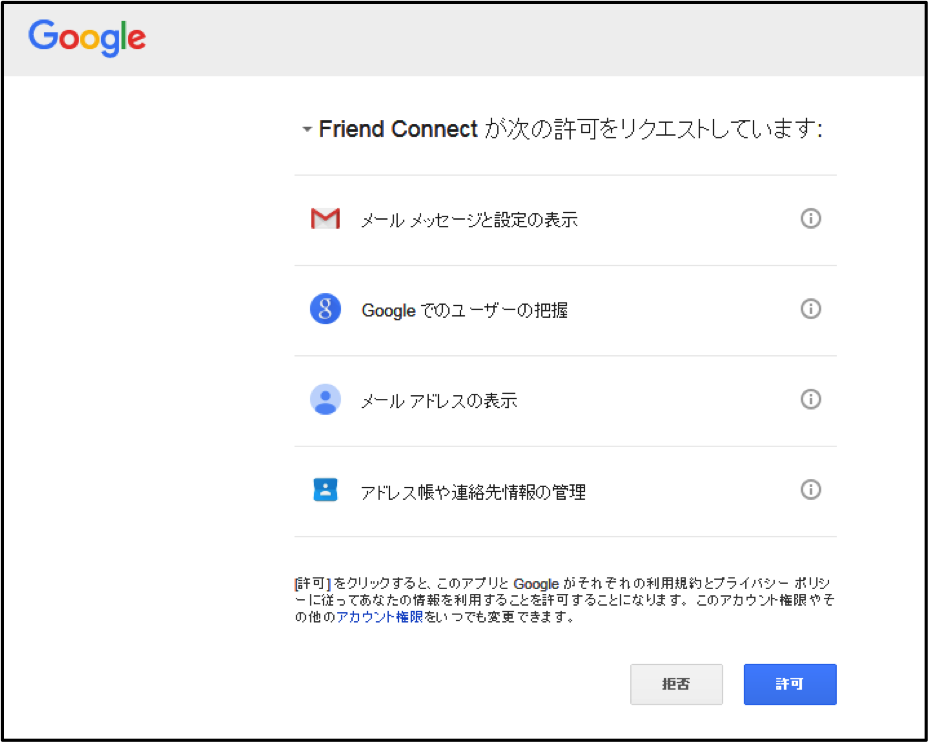

質問を入力し、メールアドレスを入力し、クレジットカード番号まで入れる。

しかし、回答は来ないし、来てもトンチンカンなものしか来ない。

誰だよ、お前?みたいな人が回答する。Yahoo!○○袋の回答者と変わらない。

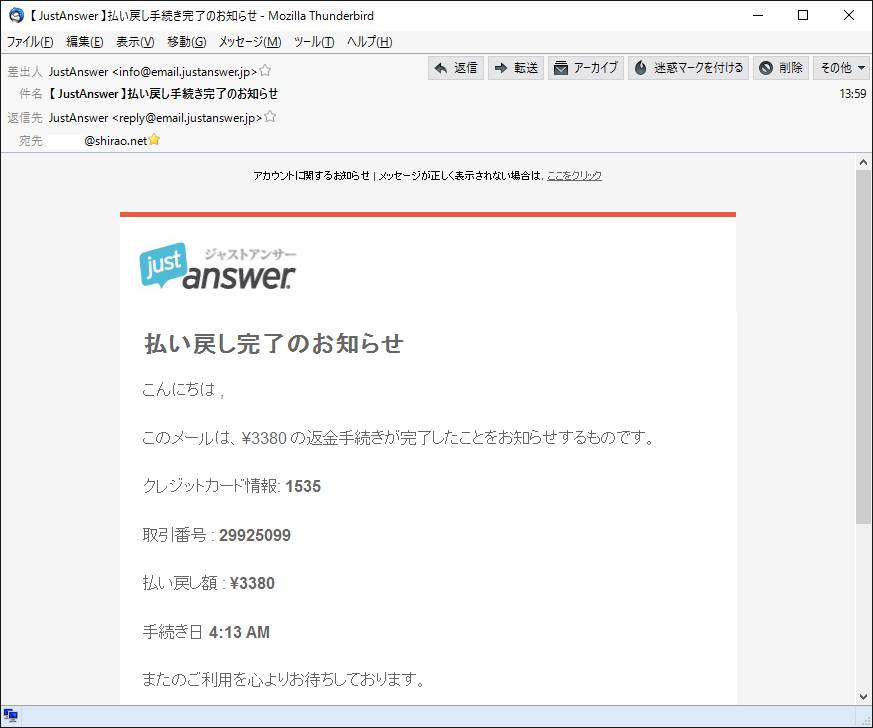

彼女はJCBに電話する。どうやら、3380円の与信処理はあったようだが、課金処理はされていないらしい。その電話はGJではある。

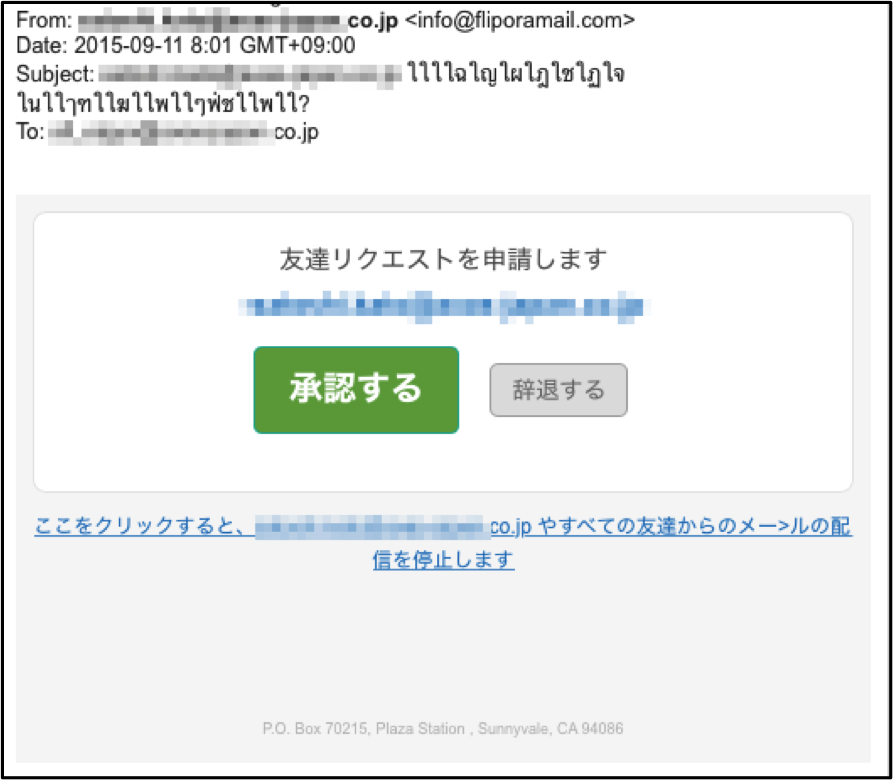

「回答を評価しろ」というメールがどんどん来るようになる。多分だが、いい評価をすると、課金が実施されることになっているようだ。

同時にメルマガの配信が始まるのでjustanswerからのメールがたくさん来るようになる。オレオレ詐欺の焦らせる作戦と同じだ。

とにかく放置するように指示して実家へ向かった。

電車で移動する間にネットで検索すると、年寄り(と思われる人)がいろんなところで返金処理ができずに困っていた。FBIの名前を出すと返金できる、と書いている人もいた。どこまで本当なのかわからない。

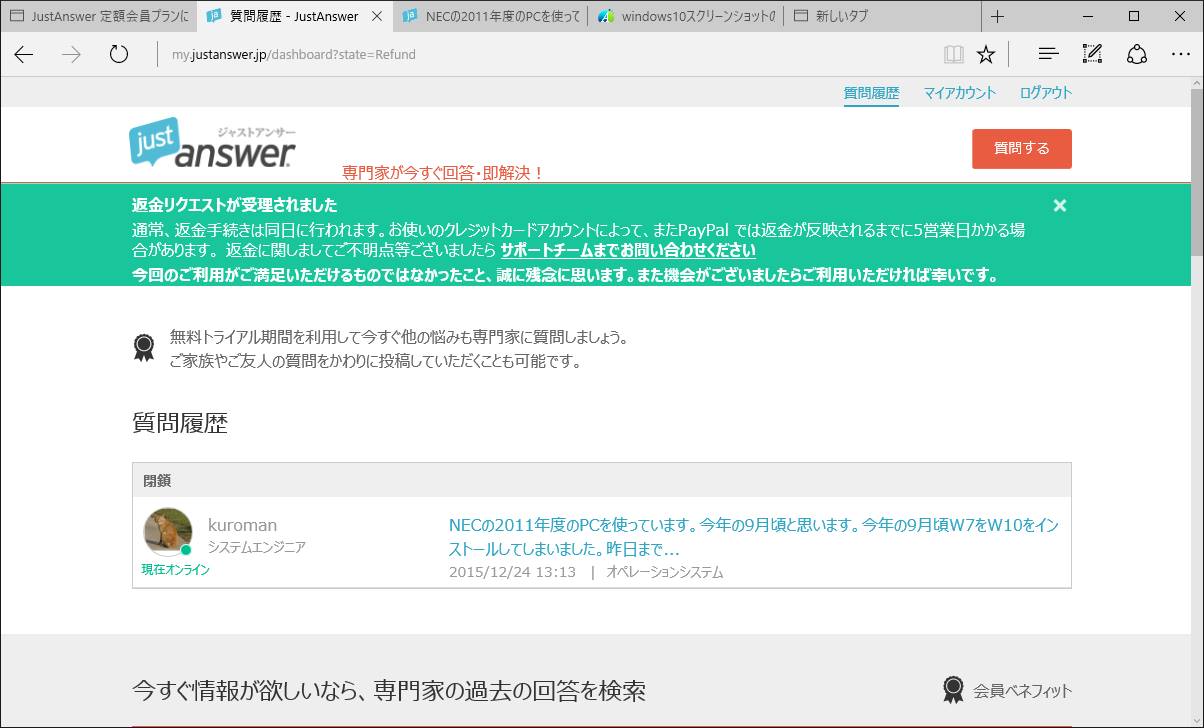

冷静に最低評価を実施し、コメント欄へ返金しろ、クーリングオフ行使だ、と書いた。

返金リクエストというリンクがあったので、そこにも同様のコメントを書いて処理を

続行。一応、返金プロセスに乗ったような画面が表示された。

これで課金されたら、たいしたもんだな。

とにかく、冷静に最低評価をし、返金プロセスを踏めば、ちゃんと解約・返金はされるようだ。注意しないといけないのは、このサイトは月額課金を実施していること。

ちゃんと処理しないと、1回分はキャンセルされても、数ヵ月後に月額課金を開始することがあるらしい。しばらくはカードの課金情報をしっかりチェックする必要がある。

今回の教訓。

年寄りはURLとメールアドレスの区別が付かない。

p.s.

老婆の使うPCのキーボードが恐ろしく汚かったので、掃除した。

「抗菌」ってのは「掃除しなくていい」って意味じゃないから。

IT全般・情シス・モバイル端末・ラーメン・ランニング・旧いクルマ・ネコ自慢などをつぶやくフツーの爺さんです。主食は焼き鳥、餃子は飲み物。インターネット老人会。クルマ無し生活3年目。Threadsで日々のつぶやきは書いてますので、興味のある方は@ryoshrをフォローしてください。blogの記事に対するコメントは、即時反映されませんので、ご注意ください。人力モデレートです。

whoami : http://about.me/ryoshr

Threads:@ryoshr

X : @ryoshr

facebook : @ryoshr

Instagram : @ryoshr